超级计算机的安全警钟 新型Linux恶意软件如何窃取SSH数据

网络安全领域曝出一则令人震惊的消息:一种新型的Linux恶意软件,成功侵入了多台高性能超级计算机,并窃取了关键的SSH(Secure Shell)认证数据。这一事件不仅揭示了超级计算机系统可能存在的安全漏洞,也为计算机软件开发和系统维护敲响了警钟。

一、事件概述:隐秘的入侵与数据窃取

这种新型恶意软件被研究人员命名为“SSH窃取者”,其设计极为精巧,能够规避传统的安全检测机制。它主要通过钓鱼邮件、漏洞利用或供应链攻击等方式,潜入目标超级计算机系统。一旦植入,该软件会潜伏在系统中,悄无声息地监控SSH连接过程,并窃取用户的登录凭证、私钥及其他敏感认证信息。由于超级计算机通常用于处理国家级科研项目、气象模拟、基因测序等高价值数据,此次攻击可能导致重大信息泄露和财产损失。

二、技术解析:恶意软件的工作原理

SSH窃取者主要利用了Linux系统的进程监控和内存抓取技术。其核心功能包括:

- 进程挂钩(Process Hooking):恶意软件会挂钩到SSH客户端或守护进程(如OpenSSH),拦截用户输入的密码或密钥交换过程。

- 内存扫描:通过扫描系统内存,提取未加密的SSH会话数据,包括临时生成的私钥和认证令牌。

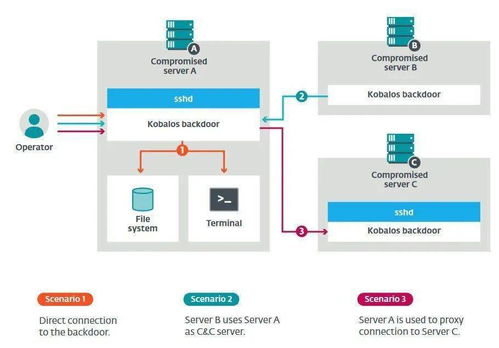

- 隐蔽通信:窃取的数据会经过加密,并通过混淆的网络通道(如DNS隧道或HTTPS代理)传输到攻击者的控制服务器,避免被防火墙和入侵检测系统发现。

- 持久化机制:该软件常伪装成系统服务或内核模块,确保在系统重启后仍能持续运行,增加了清除难度。

这种攻击手法的复杂性,凸显了恶意软件开发正朝着更专业、更隐蔽的方向演进,对防御技术提出了更高要求。

三、漏洞根源:超级计算机与软件开发的挑战

超级计算机虽拥有强大的计算能力,但其安全防护并非无懈可击。此次事件暴露了几个关键问题:

- 系统复杂性:超级计算机通常由成千上万个节点组成,运行着定制化的Linux发行版和并行计算软件。这种复杂环境使得安全更新和补丁管理变得困难,容易遗留未修复的漏洞。

- 权限管理不足:许多超级计算机采用共享账户或宽松的SSH密钥管理策略,一旦凭证被盗,攻击者可能横向移动,访问更多敏感数据。

- 软件开发中的安全疏忽:在高效能计算(HPC)软件开发中,开发者往往更关注性能和稳定性,而忽视了安全编码实践,例如未对SSH库进行充分加固,或使用了存在缺陷的第三方组件。

四、应对策略:从开发到运维的全面防护

针对此类威胁,计算机软件开发和系统运维需采取多层次的防御措施:

- 强化软件开发安全:在软件开发生命周期(SDLC)中集成安全评估,包括代码审计、依赖项扫描和渗透测试。对于SSH相关组件,应使用最新版本并启用多因素认证(MFA)等增强功能。

- 实施最小权限原则:在超级计算机环境中,严格限制用户和进程的访问权限,采用基于角色的访问控制(RBAC),并定期轮换SSH密钥。

- 加强监控与响应:部署行为分析工具和端点检测与响应(EDR)系统,实时监控异常SSH活动。建立应急响应计划,以便在入侵发生时快速隔离受感染节点。

- 提升安全意识:对科研人员和管理员进行安全培训,避免点击可疑链接或下载未经验证的软件,从源头减少攻击面。

五、未来展望:安全与创新的平衡

随着超级计算机在人工智能、量子计算等前沿领域的应用拓展,其安全重要性日益凸显。计算机软件开发必须将安全性视为核心要素,而非事后补救。这需要行业共同努力,推动安全框架标准化(如NIST网络安全框架),并鼓励开源社区协作修复漏洞。

此次新型Linux恶意软件事件,不仅是一次技术挑战,更是一次深刻的警示:在追求计算性能的我们绝不能牺牲安全。只有通过持续的创新和严谨的实践,才能确保超级计算机这一国家战略资产,在数字时代中安全、可靠地运行。

如若转载,请注明出处:http://www.habu121.com/product/28.html

更新时间:2026-02-24 11:40:54